Introducción

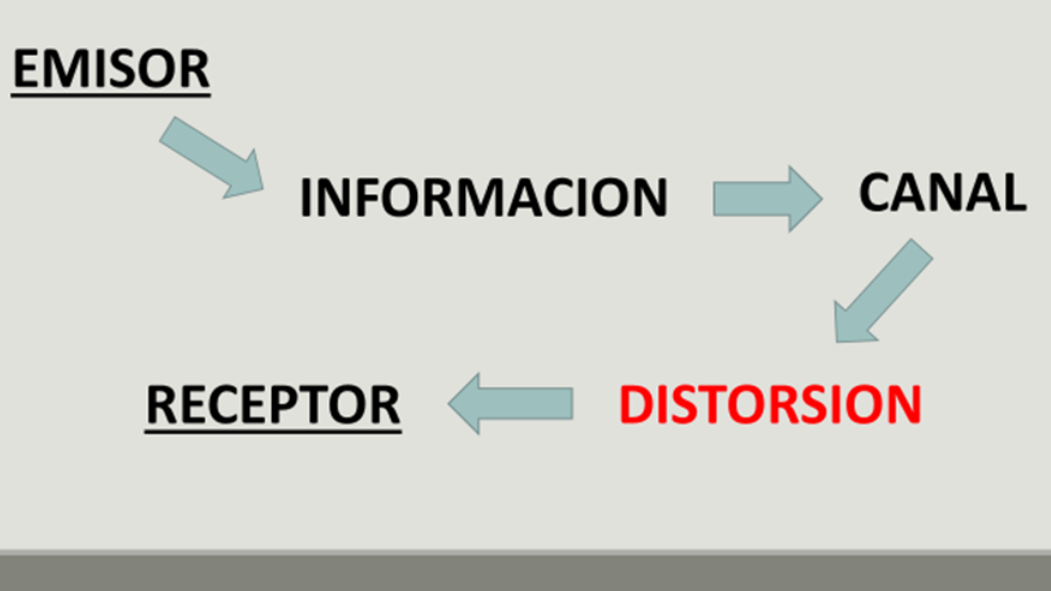

No es objeto de este análisis establecer una distinción entre riesgo de violencia y peligrosidad, a efectos de nuestro estudio se afirma que están correlacionados, dado que el riesgo de violencia tiene como finalidad determinar la tendencia que tiene una persona de ser peligrosa en el futuro. Simultáneamente, se tendrán en cuenta tanto factores de riesgo como factores protectores, es decir, aquellos que favorecen la comisión del hecho delictivo y los que disminuyen la probabilidad de reincidencia del sujeto criminal, respectivamente. Huelga decir que estamos ante un constructo que ofrece grados de probabilidad, ofreciendo una ventaja y un inconveniente, a saber:

- Ventaja: hay sujetos que son sólo, y únicamente, peligrosos para un concreto tipo de víctima.

- Inconveniente: la respuesta dicotómica (sí o no) aviva la posibilidad de que se pierda información relevante que afecte a la tendencia y a la predicción de la futura conducta criminal.

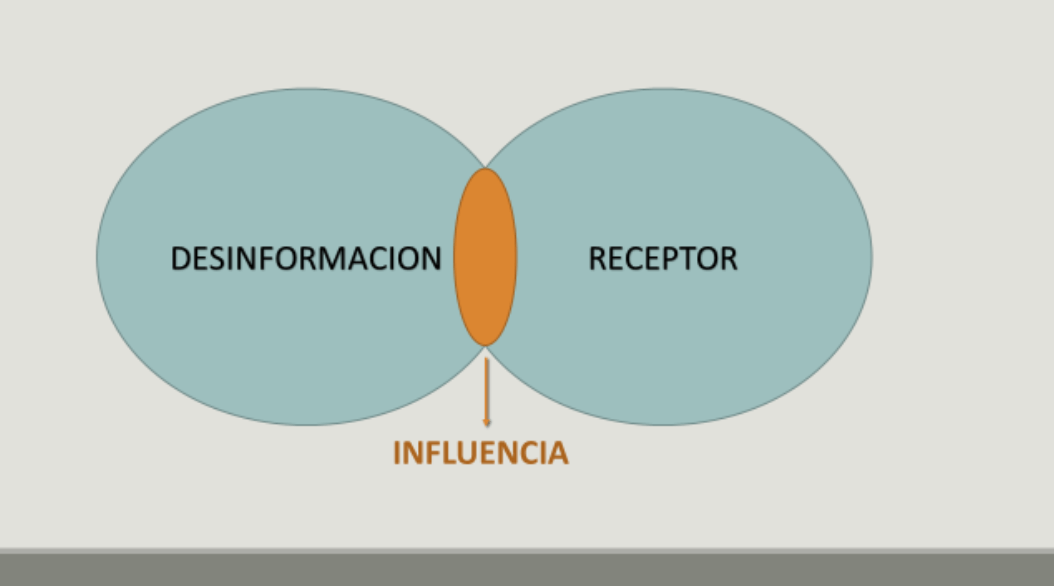

En el ámbito del terrorismo se habla de radicalización, pero no toda radicalización desemboca en terrorismo. Si bien, podemos establecer un riesgo de violencia, una predicción1 en base a la conducta y comportamiento de un sujeto que se ‘sospecha’ de su peligrosidad futura como ‘presunto terrorista religioso’.

Sin profundizar si estamos ante un riesgo relativo o un riesgo asumible se va a analizar, a continuación, una de las herramientas de valoración de riesgo para la radicalización. Si bien, se le hace saber al lector que no es la única, entre la lista encontramos2 la Guía de Extremismo Riesgo, la Radicalización Islámica, La Identificación de Personas Vulnerables, Múltiples Niveles, entre otras. Todas ellas puestas en práctica en diferentes países, ninguna en el ámbito nacional. Aquí son nulas la utilización de las herramientas de valoración de riesgo para la radicalización, tan solo encontramos un protocolo de estrategia preventiva de radicalización para terrorismo hacia aquellos que están cumpliendo la pena privativa de libertad en Centros penitenciarios.

A continuación, se analiza brevemente la Evaluación del Riesgo de Extremismo Violento:

El método Violent Extremism Risk Assessment (VERA), de origen canadiense (2009) es el primer protocolo diseñado para determinar la valoración de riesgo de terroristas; se ha puesto en práctica sobre terroristas condenados, tras la aplicación se han determinado las deficiencias y se han realizado las revisiones oportunas, así, en el 2010 da origen a VERA-2 y, en el 2016, a VERA-2r, identificándose, en este último caso, indicadores motivacionales adicionales relevantes y aplicables para la radicalización violenta en hombres, mujeres y jóvenes.

El método se aplica en diferentes países de Europa, entre los que no se encuentra España, además se aplica en América del Norte, Australia y sudeste asiático en una

variabilidad de entornos, es decir, en radicalización, pero no tiene por qué ser terrorismo religioso, sino en contexto de extremismo y radicalización violenta, con independencia de la ideología.

En el contexto que aquí se analiza, la presente herramienta se ha usado para terroristas religiosos condenados y para combatientes terroristas extranjeros y sus familiares que han regresado de luchar y formar parte de organizaciones terroristas.

La herramienta de valoración evalúa el riesgo de un sujeto sobre las creencias, actitudes e ideología relacionado con el extremismo violento, así como el contexto, la intención social, la historia y capacidad, el compromiso del sujeto y la motivación. En suma, permite la planificación de escenarios de riesgo y trazar rutas de riesgo y permite su aplicación sobre militantes de grupos de organizaciones y a actores solitarios. Afinando más la cuestión, se establecen indicadores bajo aspectos teóricos contrastados:

- Extremismo violento y grupos terroristas3

- Desvinculación moral

- Actor solitario

- Trastornos mentales

Está formado por 5 dominios y 34 indicadores, además de 3 dominios adicionales con 11 indicadores4:

- Creencias, actitudes e ideología. De suma importancia para identificar la naturaleza del extremismo.

- Historia, acción y capacidad. Relevante para determinar cuál es la capacidad del sujeto para planificar y llevar a cabo una acción extremista. También, porque identifica la capacidad que pudiera tener el sujeto respecto al acceso de materiales, recursos y sus habilidades.

- Compromiso y motivación. Los indicadores señalan motivaciones individuales e impulsores de la conducta extremista y radical. Permite diferenciar el sujeto motivado del oportunista.

- Protección y mitigación de riesgos. Identifica los cambios positivos del sujeto a corto y largo plazo.

- Intención y contexto social. Identifica factores psico-sociales de riesgo.

- Indicadores adicionales. Recogido bajo los dominios de antecedentes penales, antecedentes personales y trastorno mental.

A continuación, se establece un cuadro resumen de algunos de los ítems: